หลังจากที่มีข่าวมัลแวร์เรียกค่าไถ่บน PC ที่ใช้ Windows ที่สร้างความเสียหายรุนแรงทั่วโลกมาแล้วอย่าง WannaCry หรือ Petya ล่าสุดมีตัวใหม่ระบาดอีกแล้วคือ “BadRabbit”

ThaiCERT รายงานว่า มัลแวร์ดังกล่าวแพร่กระจายผ่านลิงก์ โดยหลอกว่าเป็นอัพเดตของ Adobe Flash Player

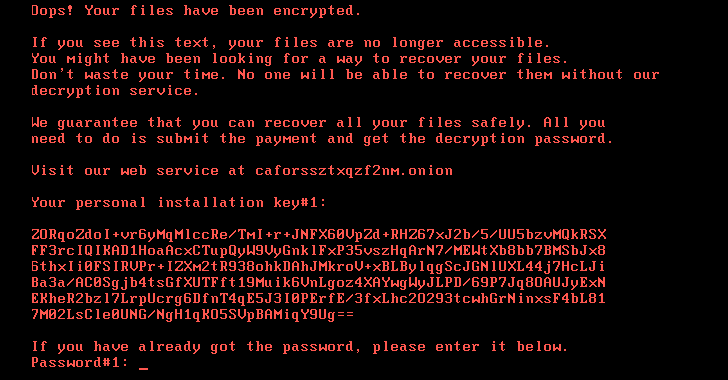

ซึ่งหากผู้ใช้เผลอเปิดไฟล์ดังกล่าวหรือคลิกติดตั้ง มัลแวร์จะทำการเข้ารหัสไฟล์ในเครื่องและเครือข่าย รวมถึงอุปกรณ์เก็บข้อมูลที่เชื่อมต่ออยู่ทันที และสามารถแพร่กระจายผ่าน SMB (แบบเดียวกับที่ WannaCry หรือ Petya กระทำ) ได้ด้วย

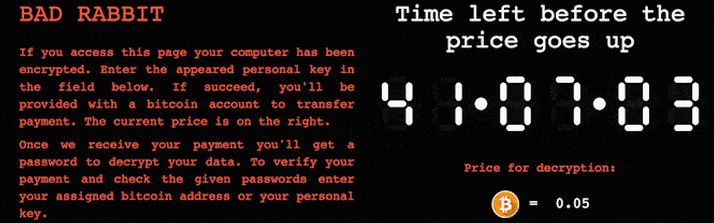

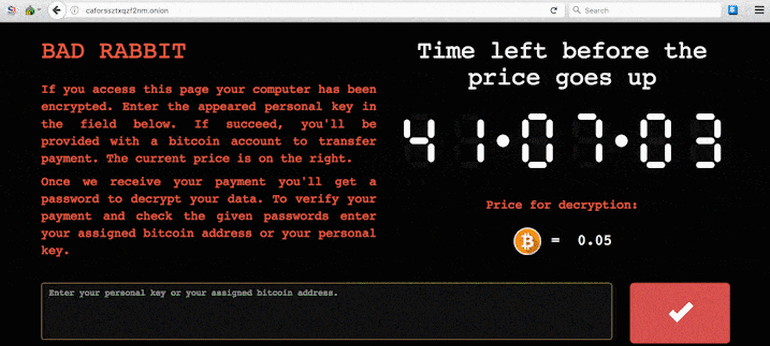

โดยเมื่อถูกเข้ารหัสไฟล์แล้วจะพบกับหน้าจอเว็บไซต์นับเวลาถอยหลังเพื่อชำระเงินค่าไถ่ซึ่งจะได้ไฟล์สำหรับถอดรหัสมาโดยใช้สกุลเงินดิจิตอล Bitcoin ในการชำระ และต้องชำระภายใน 41 ชั่วโมงหลังจากที่โดน ซึ่งทาง ThaiCERT รายงานว่าปัจจุบันพบการแพร่ในระบาดในประเทศแถบยุโรปตะวันออก เช่น รัสเซีย ตุรกี และยูเครน

นอกจากนี้ทาง ZDNet รายงานว่ามัลแวร์ตัวนี้นอกจากจะเข้ารหัสไฟล์แล้ว ยังสามารถดึงข้อมูลจากระบบได้ด้วย โดยใช้เครื่องมือ Mimikatz tool ที่ทำงานคล้ายโทรจัน

องค์กรและหน่วยงานที่ได้รับการยืนยันมาตกเป็นเหยื่อของ Bad Rabbit แล้ว ได้แก่ สนามบิน Odessa และระบบรถไฟใต้ดิน Kiev ในยูเครน Interfax, Fontanka และหน่วยงานรัฐบาลรวม 3 แห่งของรัสเซีย

ถึงแม้ยังไม่มาไทย แต่อนาคตไม่แน่ ควรป้องกันไว้ก่อน มาดูแนวทางป้องกัน

- สำรองข้อมูลบ่อยๆ โดยใช้สื่อบันทึกข้อมูลภายนอกเช่น External HDD และห้ามเสียบคอมหรือต่อเครือข่ายทิ้งไว้หากไม่ได้ใช้ หรือใช้แผ่น CD, DVD, Blu-ray คุณภาพดีในการจัดเก็บ หากใช้ Cloud Storage หากติดตั้งโปรแกรม Sync ไว้ ควรเลือก Cloud Storage ที่สามารถกู้คืนไฟล์ผ่านหน้าเว็บได้ อย่างเช่น Google Drive, Dropbox ที่มีระบบ Version History สำหรับไฟล์ทุกประเภท (OneDrive ก็มีแต่ใช้ได้เฉพาะกับไฟล์ Microsoft Office และ TXT เท่านั้น) หรืออีกวิธีคือพอรู้ว่าโดนแล้วตัดอินเทอร์เน็ตทันที ก่อนที่โปรแกรม Sync จะทำงาน และลบโปรแกรม sync ออกก่อนต่ออินเทอร์เน็ตอีกครั้ง

- หมั่นอัพเดต Windows และ Software AntiVirus รวมถึง Web Browser อย่างสม่ำเสมอ และควรเลือกใช้ Software ลิขสิทธิ์หรือฟรีแวร์

- หากท่านไม่ได้ใช้ SMBv1 ก็สามารถที่จะปิดการทำงานได้ หรือหากต้องใช้งานหรือไม่ได้ใช้งานก็ตามก็ควรติดตั้ง Patch ซึ่งใช้ตัวเดียวกับของ Wannacry ได้เลย (รองรับทั้ง Windows XP, Vista, 7, 8, 8.1, 10 และ Windows Server 2003, 2008, 2008 R2, 2012, 2012 R2) ได้ที่ http://bit.ly/wannacryfix ทั้งนี้ Windows เถื่อนก็สามารถติดตั้งได้ แต่ถ้าเป็นไปได้ควรเลือกใช้ Windows ถูกลิขสิทธิ์ (สำหรับ Windows Server 2016 และ Windows 10 ตั้งแต่ Creators Update เป็นต้นมาจะรวม Patch นี้มาให้แล้ว ไม่จำเป็นต้องติดตั้ง)

- ใช้บริการสำรองข้อมูลคอมพิวเตอร์ทั้งเครื่อง เช่น Google Backup and Sync หรือ OneDrive ที่สามารถสำรองข้อมูลทั้งเครื่องได้ หรือถ้าอยาก Backup ทั้งเครื่องออกมาเป็น image เพื่อไรท์ลงแผ่นหรือทำสำเนา HDD ก็สามารถใช้โปรแกรมจำพวก Ghost หรือ Backup Tool ต่างๆ ช่วยได้ (โปรแกรมและบริการเหล่านี้ไม่ฟรีหรือฟรีในฟีเจอร์และเนื้อที่จำกัด)

- อย่าคลิกลิงค์แปลกๆ หรือติดตั้งโปรแกรมจาก Pop-up ที่ขึ้นมาเองจากแหล่งแปลกๆ หรือโฆษณาตามเว็บที่ไม่น่าเชื่อถือ รวมถึงไม่ดาวน์โหลดหรือเปิดไฟล์จากเว็บไซต์หรืออีเมลที่ไม่คุ้น

- สร้างไฟล์ชื่อว่า perfc.dll infpub.dat และ scc.dat ใน c:\windows\ แล้วตั้งไฟล์นี้เป็น Read Only

อ้างอิงจาก: ThaiCERT, ZDNet, TechTalk Thai