Tags

| มัลแวร์เรียกค่าไถ่

26/10/2017

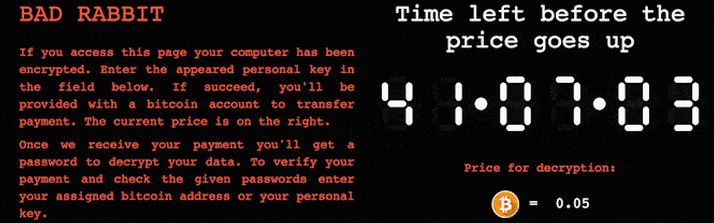

ระวัง! BadRabbit มัลแวร์เรียกค่าไถ่ตัวใหม่บน Windows ระบาดอย่างหนักแล้ว!

หลังจากที่มีข่าวมัลแวร์เรียกค่าไถ่บน PC ที่ใช้ Windows ที่สร้างความเสียหายรุนแรงทั่วโลกมาแล้วอย่าง WannaCry หรือ Petya ล่าสุดมีตัวใหม่ระบาดอีกแล้วคือ "BadRabbit" ThaiCERT รายงานว่า มัลแวร์ดังกล่าวแพร่กระจายผ่านลิงก์ โดยหลอกว่าเป็นอัพเดตของ Adobe Flash Player ซึ่งหากผู้ใช้เผลอเปิดไฟล์ดังกล่าวหรือคลิกติดตั้ง มัลแวร์จะทำการเข้ารหัสไฟล์ในเครื่องและเครือข่าย รวมถึงอุปกรณ์เก็บข้อมูลที่เชื่อมต่ออยู่ทันที และสามารถแพร่กระจายผ่าน SMB (แบบเดียวกับที่ WannaCry หรือ Petya กระทำ) ได้ด้วย โดยเมื่อถูกเข้ารหัสไฟล์แล้วจะพบกับหน้าจอเว็บไซต์นับเวลาถอยหลังเพื่อชำระเงินค่าไถ่ซึ่งจะได้ไฟล์สำหรับถอดรหัสมาโดยใช้สกุลเงินดิจิตอล Bitcoin ในการชำระ และต้องชำระภายใน 41 ชั่วโมงหลังจากที่โดน ซึ่งทาง ThaiCERT รายงานว่าปัจจุบันพบการแพร่ในระบาดในประเทศแถบยุโรปตะวันออก เช่น รัสเซีย ตุรกี และยูเครน นอกจากนี้ทาง ZDNet รายงานว่ามัลแวร์ตัวนี้นอกจากจะเข้ารหัสไฟล์แล้ว ยังสามารถดึงข้อมูลจากระบบได้ด้วย โดยใช้เครื่องมือ Mimikatz tool ที่ทำงานคล้ายโทรจัน องค์กรและหน่วยงานที่ได้รับการยืนยันมาตกเป็นเหยื่อของ Bad Rabbit แล้ว ได้แก่ สนามบิน Odessa และระบบรถไฟใต้ดิน Kiev…ณัชธนัท จุโฬทก | 3046 days ago

Read More17/10/2017

พบมัลแวร์เรียกค่าไถ่บน Android ที่ทั้งเข้ารหัสไฟล์ ล็อคเครื่อง ขโมยข้อมูลทางธนาคาร

เมื่อวันที่ 13 ตุลาคมที่ผ่านมา บริษัท ESET ผู้พัฒนาโปรแกรม AntiVirus และเทคโนโลยีรักษาความปลอดภัยระบบไอทีชั้นนำ ได้รายงานว่าค้นพบมัลแวร์เรียกค่าไถ่หรือ Ransomware ใหม่บน Android "DoubleLocker" ซึ่งไม่เพียงเข้ารหัสข้อมูลของผู้ใช้ ยังล็อคเครื่องด้วยการเปลี่ยน Passcode ด้วย DoubleLocker เป็น Ransomware แรก ๆ ที่ใช้การเข้าถึงระบบ Android ในทางที่ผิดโดยใช้ Android Banking Trojans เพื่อขโมยข้อมูลประจำตัวของธนาคาร ซึ่งมัลแวร์นี้เริ่มระบาดตั้งแต่เดือนพฤษภาคมปีนี้ โดยการแพร่กระจายผ่านหน้าจอติดตั้งอัพเดต Flash Player ปลอม ซึ่งถ้าใครเผลอคลิกอาจจะโดนมัลแวร์ตัวนี้ก็ได้ คลิปจากทาง ESET แสดงให้เห็นหน้าจอขอสิทธิการเข้าถึง Administrator ของมัลแวร์ในข่าวนี้ เมื่อผู้ใช้มือถือหลงดาวน์โหลดติดตั้งแล้วมัลแวร์จะขอให้ผู้ใช้เปิดใช้คุณลักษณะการเข้าถึงของ Google Play Services โดยผู้ใช้อาจกดยินยอมโดยไม่รู้ตัว หลังจากได้รับสิทธิ์เข้าถึงแล้วมัลแวร์จะเข้าถึงสิทธิผู้ดูแลระบบของอุปกรณ์ (Administrator) และตั้งค่าเป็นโปรแกรม Launcher โดยที่ผู้ใช้ไม่ทราบ และเมื่อมัลแวร์ทำงานแล้วจะทำการเปลี่ยนรหัสปลดล็อคหน้าจอ (Passcode) เป็นค่าสุ่ม ซึ่งแต่ละคนที่โดนจะไม่เหมือนกัน และมัลแวร์จะทำการเข้ารหัสไฟล์ในเครื่องทั้งหมดโดยใช้อัลกอริทึมการเข้ารหัส AES ซึ่งหากผู้ใช้ต้องการปลดล็อคและได้ไฟล์คืน ต้องจ่ายเงิน…ณัชธนัท จุโฬทก | 3055 days ago

Read More21/08/2017

ผู้ใช้ Mac, iOS ระวัง! พบว่ามีเครื่องถูกล็อค มีคนไทยโดนไปแล้ว

ก่อนหน้านี้ก็มี Mac ติดมัลแวร์ประเภทต่างๆ รวมถึงมัลแวร์เรียกค่าไถ่ตัวก่อนหน้านี้ไปแล้ว ล่าสุด ThaiCERT รายงานว่า พบผู้ใช้ Mac ในประเทศไทยถูกล็อกเครื่อง โดยลักษณะคือไม่สามารถเปิดเครื่องขึ้นมาใช้งานได้เนื่องจากติดรหัสผ่านณัชธนัท จุโฬทก | 3112 days ago

Read More22/08/2016

เทรนด์ไมโครเตือน “มัลแวร์เรียกค่าไถ่ Pokemon Go” สร้างช่องโหว่ให้กับ Windows

ท่ามกลางความคลั่งไคล้ใน โมบายล์เกมโปเกมอน โก (Pokemon GO) คนร้ายเตรียมที่จะใช้ประโยชน์จากความแพร่หลายของเกมดังกล่าวเพื่อแพร่กระจายมัลแวร์เรียกค่าไถ่ (Ransomware) โดยมัลแวร์ชนิดใหม่ที่ตรวจพบเมื่อไม่นานมานี้ปลอมแปลงเป็นเกม Pokemon GO สำหรับ Windows โดยเทรนด์ไมโครได้ตรวจพบมัลแวร์ชนิดนี้มีชื่อว่า Ransom_POGOTEAR.A มีลักษณะคล้ายคลึงกับมัลแวร์เรียกค่าไถ่อื่นๆ อย่างไรก็ตาม หลังจากที่ตรวจสอบอย่างละเอียด พบว่าผู้สร้างพัฒนาต่อยอดจาก Hidden Tear ซึ่งเป็นมัลแวร์เรียกค่าไถ่แบบโอเพ่นซอร์สที่ถูกเผยแพร่เมื่อเดือนสิงหาคม ปีที่แล้ว โดยมีจุดมุ่งหมายเพื่อให้ความรู้แก่บุคคลทั่วไป มัลแวร์เรียกค่าไถ่ Pokemon GO ได้รับการออกแบบให้สร้างบัญชีผู้ใช้ที่เป็นช่องโหว่ภายใต้ชื่อ “Hack3r” ในระบบปฏิบัติการ Windows และถูกเพิ่มไปยังกลุ่มผู้ดูแลระบบ (Administrator) นอกจากนี้ ยังมีการปรับเปลี่ยนการลงทะเบียน (registry) เพื่อซ่อนบัญชี Hack3r จากหน้าจอล็อกอินของ Windows และยังมีอีกฟีเจอร์ที่สร้างการใช้งานเครือข่ายร่วมกันบนคอมพิวเตอร์ของเหยื่อ เพื่อให้มัลแวร์เรียกค่าไถ่สามารถแพร่กระจาย ด้วยการคัดลอกไฟล์มัลแวร์ไปยังไดรฟ์ทั้งหมด และเมื่อไฟล์มัลแวร์ถูกคัดลอกไปยังไดรฟ์ที่ถอดออกได้ ก็จะสร้างไฟล์รันอัตโนมัติ (Autorun) เพื่อให้มัลแวร์ทำงานทุกครั้งที่มีใครบางคนเข้าถึงไดรฟ์ที่ถอดออกได้ นอกจากนี้ไฟล์มัลแวร์ยังถูกคัดลอกไปยังส่วนรูท (Root) ของไดรฟ์แบบติดตั้งถาวรอื่นๆ วิธีนี้จะทำให้ มัลแวร์เรียกค่าไถ่ Pokemon GO เริ่มทำงานเมื่อเหยื่อล็อกอินเข้าสู่ Windows นักวิจัยระบุว่า…salinee tintumrong | 3476 days ago

Read MorePR Partners

See All27/02/2026

อมลวรรณ ศรัทธานนท์ | 11 hours ago

Lotus’s Smart App ยืน 1 Grocery On-Demand จัดส่งไวสุดภายใน 1 ชั่วโมง

โลตัส (Lotus’s) ผู้นำค้าปลีกไทยภายใต้บริษัท ซีพี แอ็กซ์ตร้า จำกัด (มหาชน) ประกาศความสำเร็จครั้งใหญ่ในปี 2568 ด้วยยอดสั่งซื้อออนไลน์ทะลุ 30 ล้านออเดอร์ เฉลี่ยกว่า 80,000 ออเดอร์ต่อวัน โดยหัวใจสำคัญคือ Lotus’s Smart App ที่ครองใจผู้บริโภคด้วยยอดสั่งซื้อสูงถึง 21 ล้านออเดอร์ ตอกย้ำภาพลักษณ์ 'ตัวจริงเรื่องของสด' ที่ส่งไวถึงมือภายใน 1 ชั่วโมง เทคโนโลยีและ Data เบื้องหลังความสำเร็จ26/02/2026

รวมคัมภีร์จากตัวจริง ! เจาะลึกกลยุทธ์ปั้นธุรกิจให้ตรงจุด ในงาน THE ENTREPRENEUR FORUM 2026

ในยุคที่การตลาดเปลี่ยนแปลงทุกวินาทีและความต้องการของผู้บริโภคซับซ้อนขึ้นเรื่อย ๆ คำถามที่เจ้าของธุรกิจมักถามตัวเองคือ "จะทำอย่างไรให้ธุรกิจอยู่รอดและเติบโตอย่างยั่งยืน ?" คำตอบเหล่านั้นกำลังจะถูกเปิดเผยในงาน THE ENTREPRENEUR FORUM 2026 งานรวมพลสุดยอดขุนพลนักธุรกิจและนักการตลาดแถวหน้าของเมืองไทยที่จะมาถ่ายทอดประสบการณ์ของจริงแบบไม่มีกั๊ก เปิดจองแล้วตอนนี้ ! งานรวมแนวคิด ผู้ประกอบการ สร้างธุรกิจให้เป็นผู้ชนะ รีบจองก่อนที่นั่งเต็มได้ทาง : https://www.zipeventapp.com/e/The-Entrepreneur-Forum-2026 งานนี้เหมาะสำหรับใคร ? รวม Speakers สุดยอดผู้ประกอบการ เจ้าของธุรกิจชื่อดัง นักสร้างแบรนด์ นักการตลาด ผู้มากประสบการณ์จากการทำจริง อาทิ Speakers ทุกท่านพร้อมถ่ายทอดความรู้แบบอินไซต์ แบบไม่มีกั๊ก กลั่นกรองจากประสบการณ์จริง เพื่อให้ทุกท่านนำไปเป็นไอเดียต่อยอด สร้างธุรกิจให้เป็นผู้ชนะ THE ENTREPRENEUR FORUM 2026 จะจัดขึ้น ในวันเสาร์ที่ 28 มีนาคม 2569 ณ ห้องภิรัช ไบเทค (เต็มวัน) เวลา 09.30 - 18.00 น. บัตรราคา 1,990…รัตนาภรณ์ ศรีนวลจันทร์ | 1 days ago

Read More23/02/2026

ทรู คอร์ปอเรชั่น ส่งมอบความสุขระดับเวิลด์คลาส! แจกรถ แจกล้าน! Tesla Model Y และรางวัลรวมกว่า 10 ล้านบาท

ทรู คอร์ปอเรชั่น สร้างปรากฏการณ์ความสุขระดับเวิลด์คลาส นำโดย คุณนิธิมนต์ สุธาวิวัฒน์ หัวหน้าฝ่ายดิจิตัลคอมเมิร์ซ และการตลาด พร้อมด้วย คุณสรรค์พิจิตร เอี่ยมชีรางกูร หัวหน้าสายงานบริหารความสัมพันธ์และผสานสิทธิประโยชน์ลูกค้า ร่วมส่งมอบรางวัลใหญ่ จากแคมเปญ “แอปฯ ทรูใจดี แจกรถ แจกล้าน” กุญแจสู่ยานยนต์แห่งอนาคต Tesla New Model Y มูลค่า 1.719 ล้านบาท จำนวน 2 คัน ให้แก่ผู้โชคดี ได้แก่ คุณสุภารี กัลยาณพันธ์ และ คุณอัญเชิญ นิยมทัศน์ นอกจากนี้ยังมีการมอบรางวัลอื่น ๆ อีกมากมาย ทั้งทองคำแท่งและสมาร์ทโฟนรุ่นเรือธง รวมมูลค่าของรางวัลตลอดแคมเปญกว่า 10 ล้านบาท โดยแคมเปญนี้ได้รับกระแสตอบรับอย่างล้นหลาม ซึ่งสะท้อนความสำเร็จของการยกระดับบริการผ่าน “แอปฯ ทรู” ที่เกิดจากการวิเคราะห์พฤติกรรมลูกค้าเชิงลึก จนตกผลึกเป็นศูนย์รวมบริการที่ ‘รวมทุกเรื่อง ครบจบ ในที่เดียว’ เพื่อตอบโจทย์ทุกไลฟ์สไตล์ให้ สะดวก รู้ใจ…วัทนวิภา ทานะวงศ์ | 4 days ago

Read More19/02/2026

LG AI Experience 2026: LG ใช้ AI คืนเวลาให้ผู้ใช้ผ่านเครื่องใช้ไฟฟ้าในบ้าน ตั้งเป้าครองสัดส่วนตลาด 22%

ปี 2026 เป็นอีกหนึ่งปีที่ AI เข้ามาอยู่ในชีวิตเรามากขึ้น ซึ่งทาง LG ได้หยิบประโยชน์ของ AI ที่หลายคนอาจไม่ทัน มาเล่าให้ BT beartai ฟังในงาน LG AI Experience 2026: The Action of AI. The Freedom of You พร้อมประกาศไลน์อัปเครื่องใช้ไฟฟ้าใหม่ ที่ใส่ AI มาในระบบตอบโจทย์คนยุคใหม่ที่ต้องการเวลามากขึ้น ทาง LG ได้เผยวิชันสำหรับปีนี้ “Zero Labor Home” หรือบ้านที่งานบ้านเป็นศูนย์ ซึ่งคุณซองฮัน จอง ประธานกรรมการบริหาร บริษัท แอลจี อีเลคทรอนิคส์ (ประเทศไทย) จำกัด ย้ำว่า LG กำลังทรานส์ฟอร์มตัวเองจากผู้ผลิตเครื่องใช้ไฟฟ้า ไปสู่การเป็น“Smart Life Solution Company เราได้เห็นแนวคิดของ LG ที่เข้าใจพฤติกรรมผู้ใช้เป็นอย่างดี อย่างเครื่องปรับอากาศ LG…ภูษิต เรืองอุดมกิจ | 8 days ago

Read More